- Auditing in SQL Server (Server Audit)

- How to Create an Audit to Monitor Job Creation, Modification, and Deletion in SQL Server

- How to create an Audit trigger to log object manipulation in SQL Server

- SQL Server - How to implement login auditing and control (Logon Trigger)

- Monitoring DDL and DCL operations using SQL Server's fn_trace_gettable

- Using the standard SQL Server trace to audit events (fn_trace_gettable)

- SQL Server – Permissions and privileges audit trigger at database and instance level (GRANT and REVOKE)

- SQL Server - How to monitor and audit data changes in tables using Change Data Capture (CDC)

- SQL Server 2016 - How to "time travel" using the Temporal Tables feature

- SQL Server - How to use auditing to map actual required permissions on a user

- SQL Server - Trigger to prevent and prevent changes in tables

- SQL Server - How to Create a Data Change History for Your Tables (Audit Logs)

- SQL Server - How to avoid brute force attacks on your database

- SQL Server – Security Checklist – An SP with over 70 security items to validate your database

- SQL Server - How to know the last login date of a user

- SQL Server - How to avoid and protect yourself from Ransomware attacks like WannaCry on your database server

- SQL Server - Watch out for the securityadmin server role! Using elevation of privileges to become sysadmin

- SQL Server – How to avoid SQL Injection? Stop using Dynamic Query like EXEC(@Query). Now.

- SQL Server - Understanding the risks of the TRUSTWORTHY property enabled on a database

- SQL Server - Password Policies, Password Expiration, Mandatory Password Change and Login Blocking after several Attempts

- SQL Server - How to create a login audit using instance logs

Hey guys!

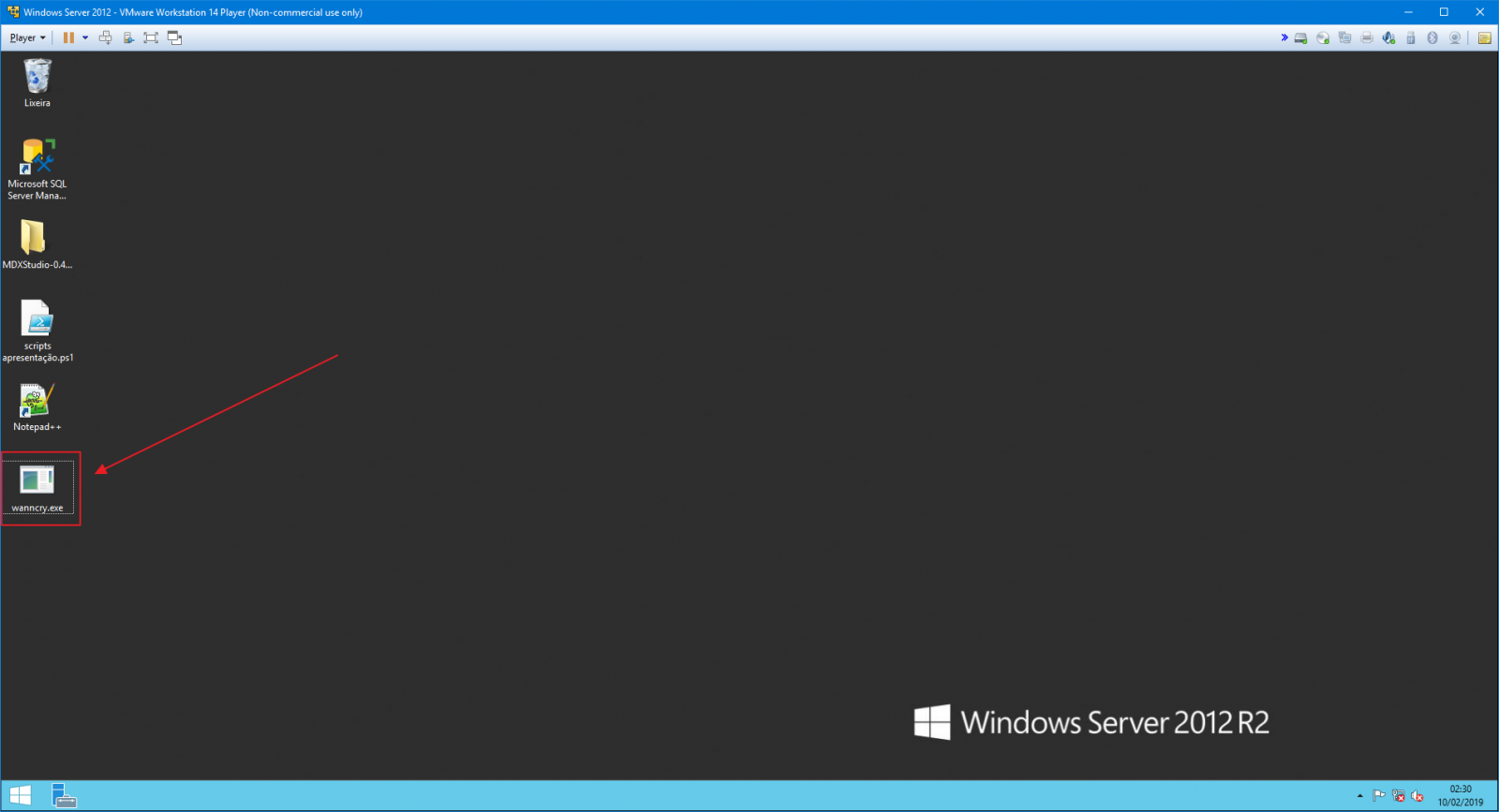

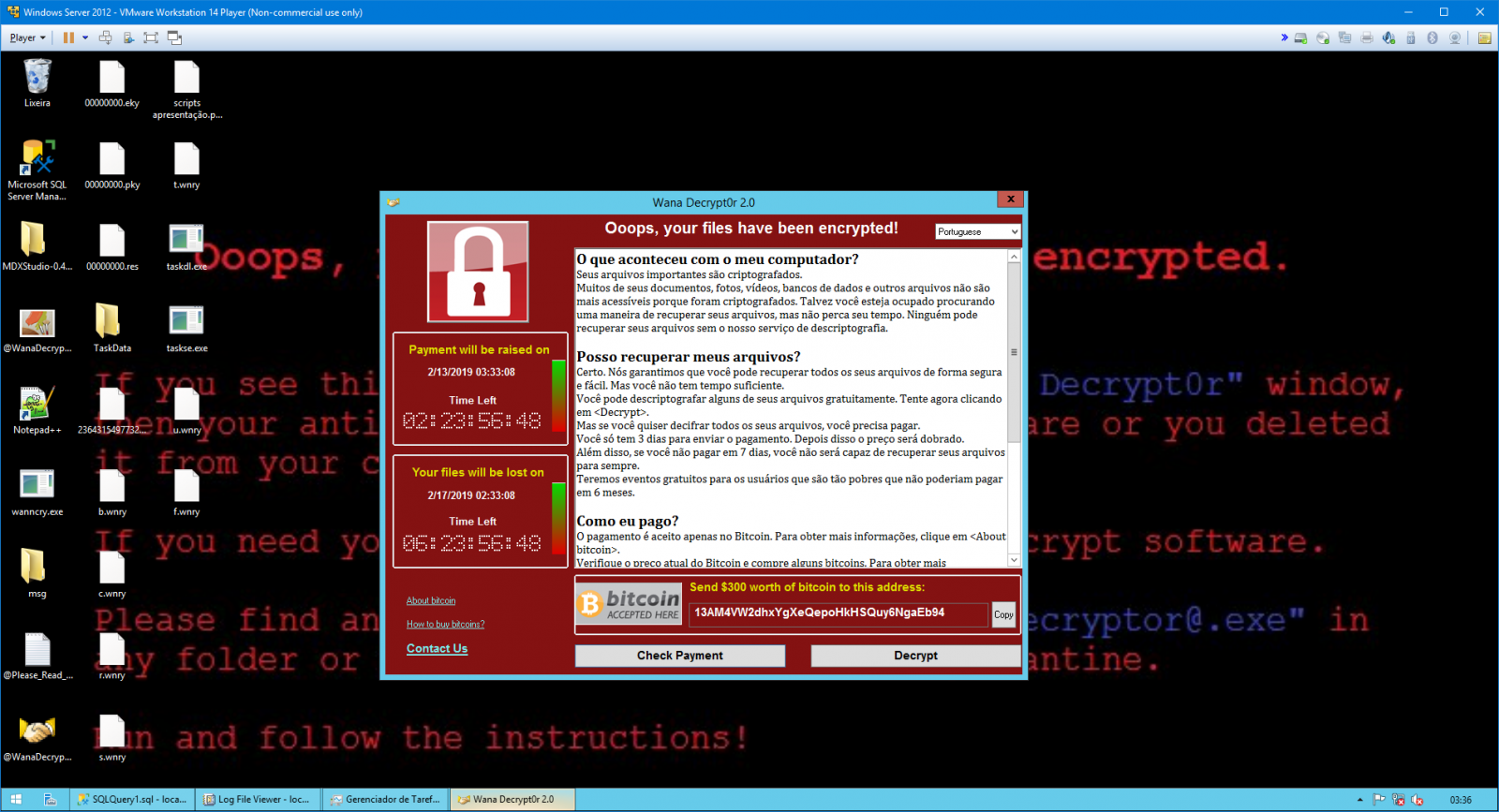

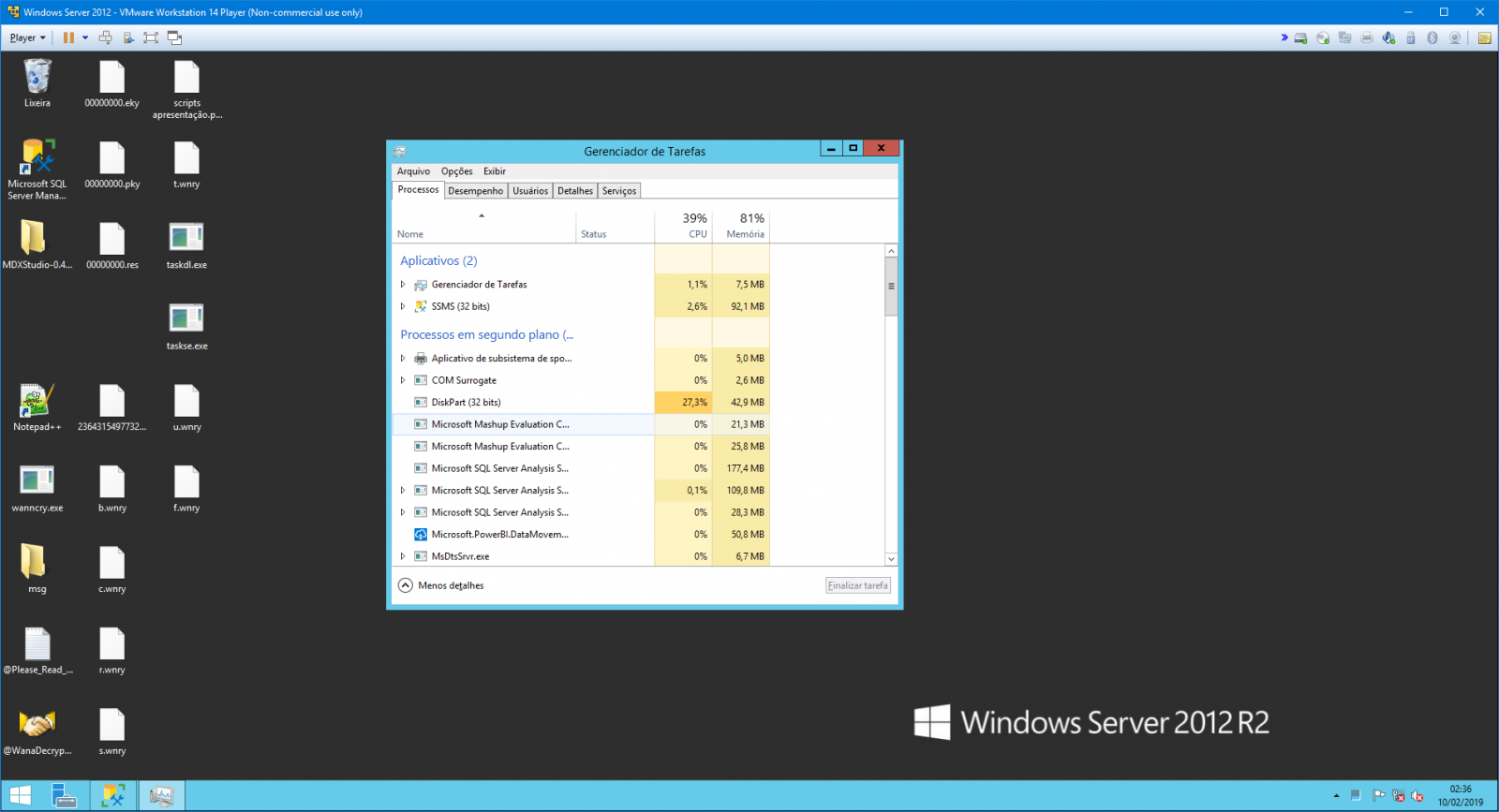

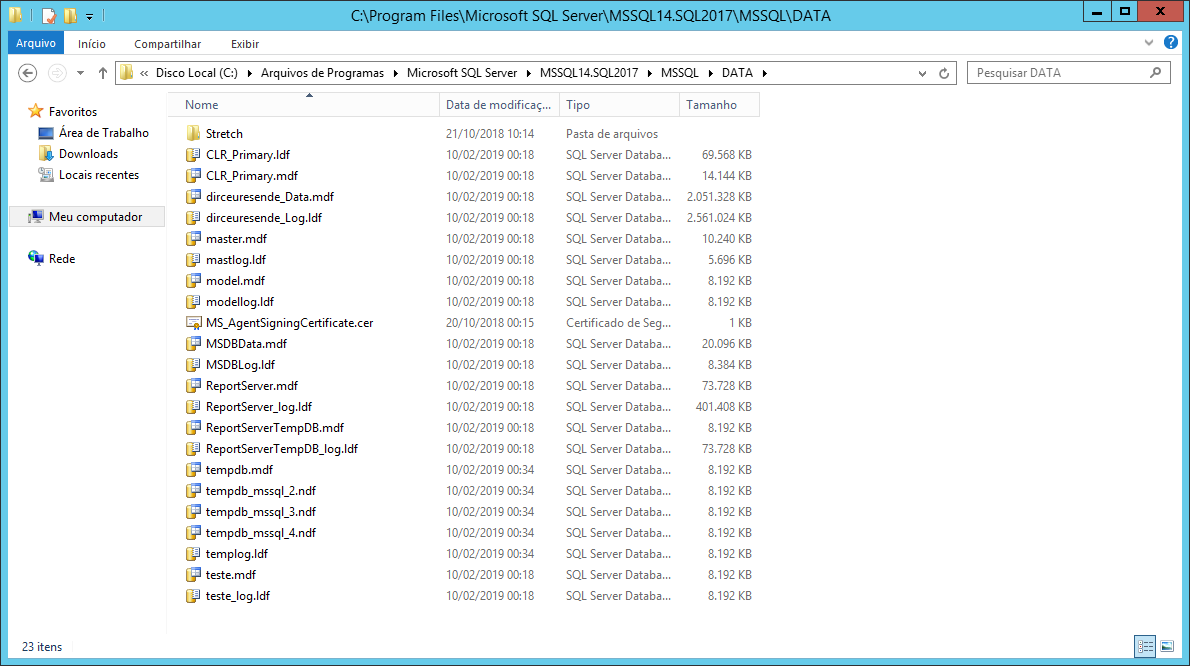

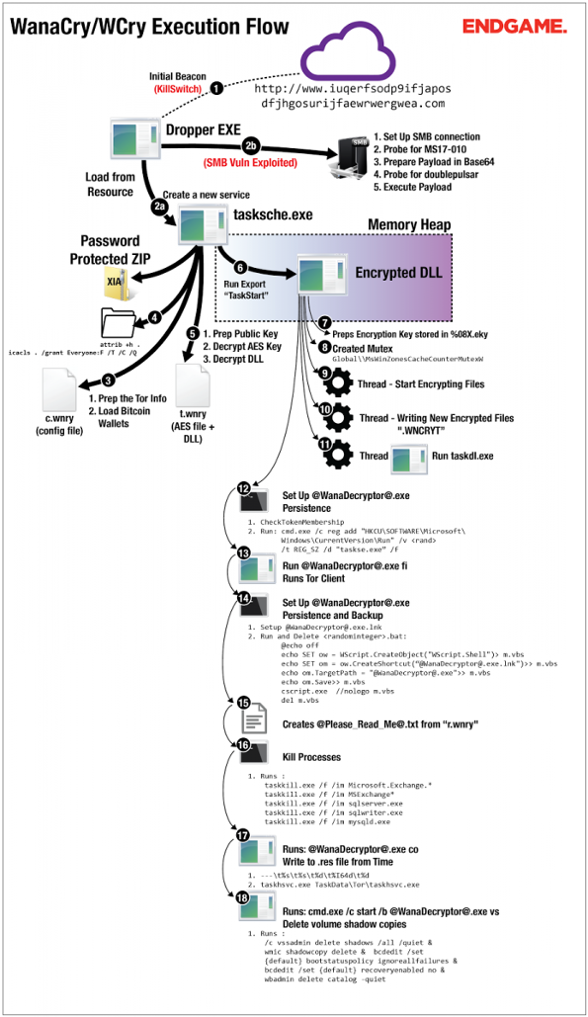

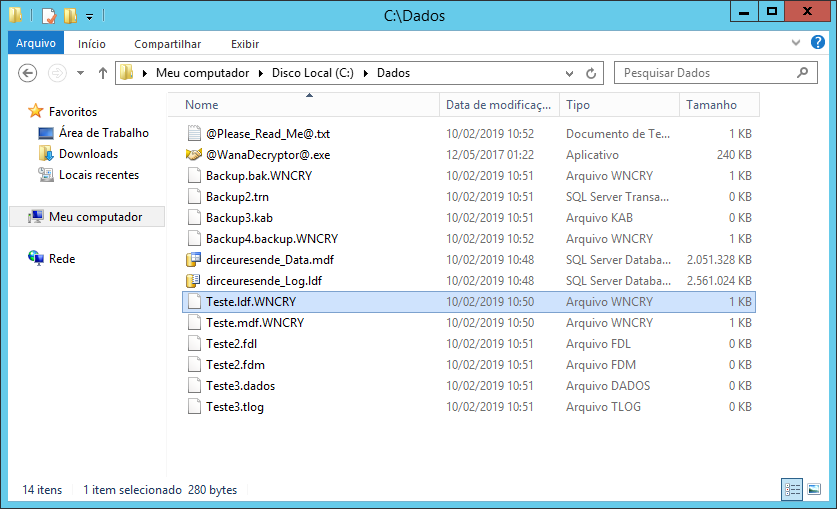

Nesse artigo de número 350 do blog, eu gostaria de compartilhar com vocês a minha experiência durante diversos testes que eu fiz sobre Ransomwares em servidores de bancos de dados SQL Server, como o WannaCry, que baixei e “infectei” minha VM apenas para realizar esses testes, entender como ele age e como podemos nos proteger contra esse tipo de ataque, que por incrível que pareça, ainda é comum no dia a dia dos DBA’s que trabalham em empresas de consultoria.

Para a criação desse artigo, contei com dicas valiosas do MVP André Ruschel que me ajudaram a enteder melhor a forma de atuação desse Ransomware de forma geral, lembrando que o próprio WannaCry possui diversas variações, então existe a possibilidade de outra variante dele atuar de formas um pouco diferente das que vou explicar aqui.

O que é Ransomware?

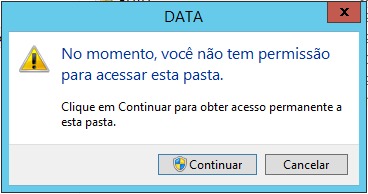

Clique para visualizar o conteúdoComo o WannaCry atua no meu computador?

Clique para visualizar o conteúdoComo o DBA pode se proteger contra ataques de Ransomware ?

Clique para visualizar o conteúdoReferências:

- Tecnicamente, tudo sobre o maior ataque de ransomware

- WannaCry Malware Sample Analysis

- Wannacrypt0r-FACTSHEET

- Protecting Your Database from Ransomware like WannaCry

- WannaCry / Wcry / WannaCrypt ransomware : help / advice

E você? Já passou por alguma situação de ataque de Ransomware na sua empresa? Compartilha comigo a sua experiência nos comentários e dê um feedback se você gostou do artigo. Aceito dúvidas, sugestões e críticas também 🙂

Espero realmente que tenham gostado, um grande abraço e até o próximo artigo.